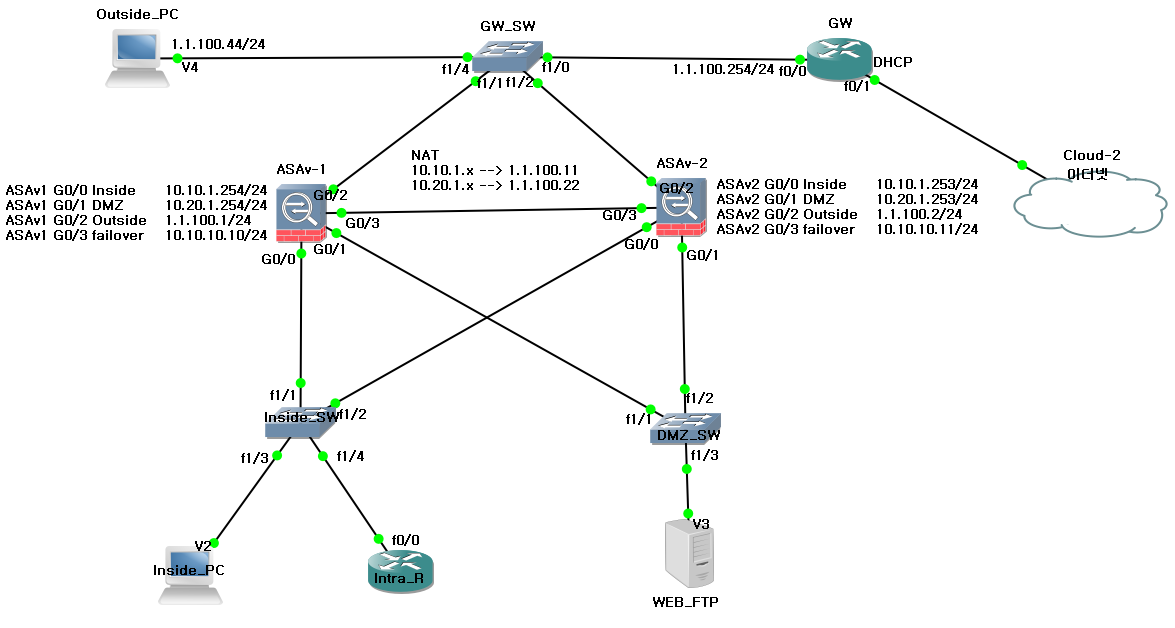

ASA( Adaptive Security Appliance )

ASA( Adaptive Security Appliance ) 는 내부 및 외부 보안 관문역할을 수행하는 제품으로 지능형 네트워킹 상황인식기반 방화벽입니다. Firewall, NAT, VPN 기능을 지원하는 통합 보안 서비스 플랫폼이라고 할 수 있습니다

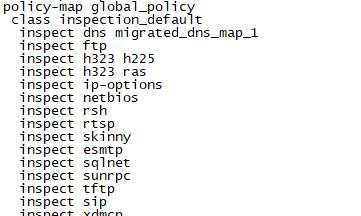

방화벽 이중화

두개의 동일한 장비를 failover link로 연결

동작 모드

Active/Active : 양쪽 장비 모두가 트래픽 처리. 부하분산 가능.

Active/Standby : 한 장비만 트래픽을 처리.

ASAv1 - Active

ASAv2 - Standby

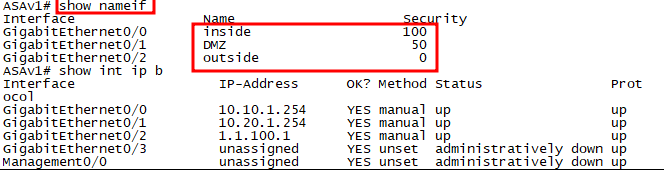

Interface 설정

description - 이름 설정(설정과 무관)

nameif inside로 설정하면 default 값이 100으로 설정된다

standby - 이중화 설정을 위해 지정

security-level 명령어를 통해 직접 값을 지정할 수 있다.

각 인터페이스에 위와 같이 설정을하고 show nameif 로 확인

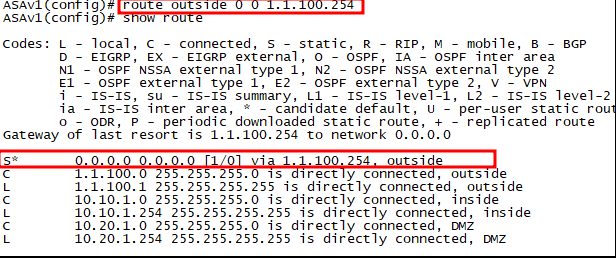

외부 통신을 위해 라우팅은 default를 Static routing으로 잡아준다

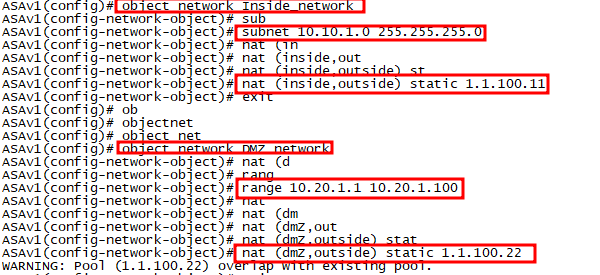

NAT

외부와 통신을 할려면 routing / nat 둘중 하나를 해줘야된다

object network [이름]

subnet - 대역대

range - 범위 지정

nat ([출발],[나갈곳])

static - 지정된 ip로 변환되어 나간다

dynamic - 지정된 범위 안에서 랜덤으로 변환되어 나간다

ping 과 웹 서버를 확인하기 위해 http, icmp 추가

Access-list

Outside -> Inside로 통신이 되게 할려면 access-list를 통해 허용을 해주어야 가능하다.

Outside_PC -> Intra_R에게 telnet 허용

Outside_PC -> 서버에게 Web과 Ftp 허용

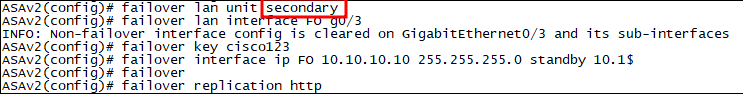

ASA 장비 이중화 설정

이중화를 위해 ASAv1에서 연결되어 있는 g0/3 포트에 failover 설정

ASAv2 설정

failover lan unit secondary 이후 모든 설정을 ASAv1에 설정했던것과 똑같이 설정을하게 되면 ASAv1의 설정이 ASAv2에 적용되게 됩니다

'2021 보안 전문가 양성 교육 > Firewall' 카테고리의 다른 글

| ASTRO UTM(Sophose) Firewall 설정(NAT,HTTP,FTP) (0) | 2022.03.25 |

|---|---|

| ASAv - L2FW 설정(arp spoofing) (0) | 2022.03.24 |