DNS Spoofing

공격 대상에게 전달되는 DNS IP 주소를 조작하거나 DNS 서버의 캐시 정보를 조작하여 희생자가 의도하지 않은 주소로 접속하게 만드는 공격

Topology

IP주소를 토폴로지와 같이 설정을 했고 GW에 MAC Address를 바꿔 공격후 확인이 쉽게 만들었다.

VictimPC의 DNS Cache를 공격했다는 가정하에 실습을 진행했다 (ipconfig /dnsflush)

Cache가 존재할 경우 DNS서버를 거치지 않고 바로 Web서버로 접속하기 때문에 공격이 안통한다.

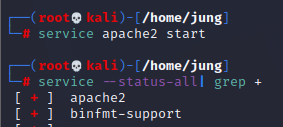

Kali - Web 서버

Kali로 접속했을떄 웹 사이트를 열기 위해 apache2 서버를 열어준다.

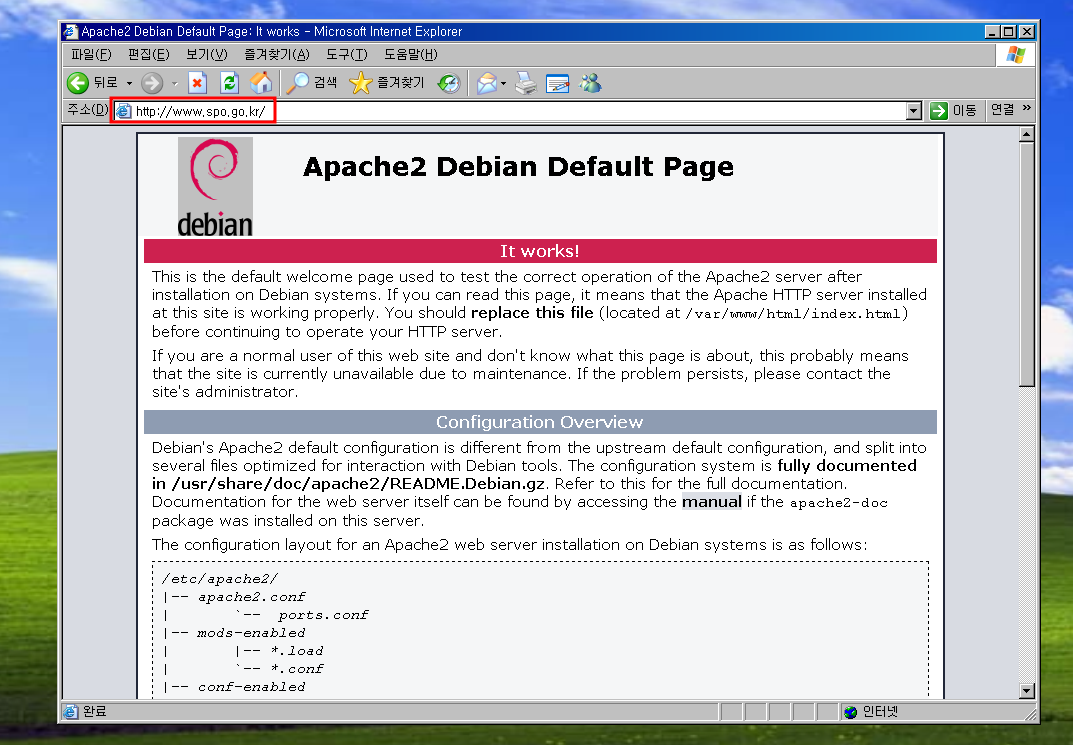

VictimPC - Web 접속 확인

타겟PC에서 Kali의 IP로 접속하면 위와 같은 창이 실행된다.

Kali - etter.dns

Spoofing을 위해 해당 도메인으로 접속을 시도하면 Kali로 접속되게 설정을 했다.

Kali - Ettercap ARP poisoning

Kali에서 Ettercap을 실행한후 Host들을 스캔한다

10.1.10.254인 GW를 Target 1에

10.1.10.100인 타겟PC를 Target 2에 설정했다.

그리고 ARP poisoning을 통해 ARP spoofing + IP fowarding을 했다.

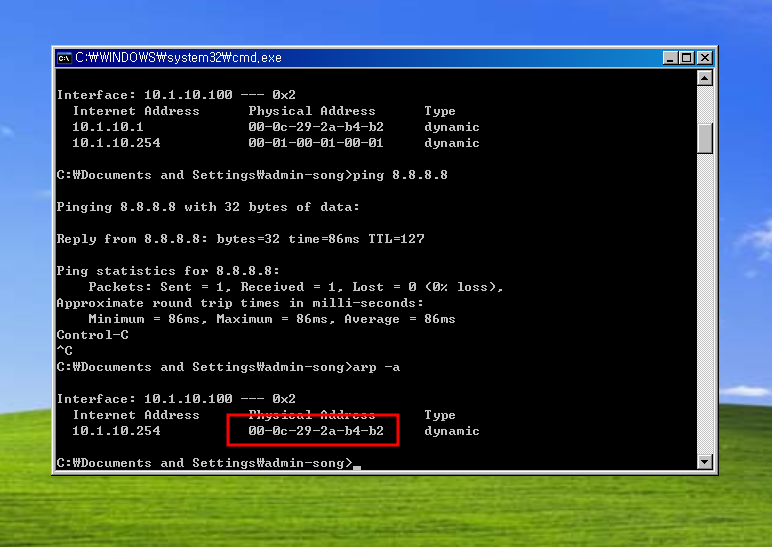

VictimPC - arp -a

현재 GW에 MAC Address는 0001.0001.0001로 설정했지만 ARP spoofing으로 인해 MAC Address가 Kali로 바꼈다.

Kali - Ettercap dns_spoof

Kali ettercap에서 dns_spoof를 실행 시킨다.

VictimPC - nslookup

타겟PC에서 nslookup을 통해 도메인과 연결된 IP를 확인하면 설정한 도메인에 대하여 Kali의 IP가 뜬다.

VictimPC - Web 접속

Kali에서 spo.go.kr로 접속하게 하면 자신의 Web서버가 열리게 설정을 했기 떄문에 해당 도메인으로 접속하면

10.1.10.1로 접속했을떄와 동일한 Web페이지가 나온다.

해당 Web페이지를 원래 웹페이지와 동일하게 꾸민후 아이디로 로그인을 하게 되면 사용자의 ID/PW등을 볼 수 있게 된다.

'2021 보안 전문가 양성 교육 > Kali-모의침투' 카테고리의 다른 글

| Kali - 라우터 Confing파일 조작 (SNMP, SNMP 우회, TFTP, Nmap, Dictionary attck) (0) | 2022.03.31 |

|---|---|

| Kali - SSL Strip (arp-spoofing) (0) | 2022.03.29 |

| Kali - Dsniff, Urlsnarf (ettercap - arp spoofing) (0) | 2022.03.29 |

| Kali - DHCP Spoofing (nmap, ettercap, wireshark) (0) | 2022.03.26 |

| Kali - DHCP Spoofing (nmap, ettercap, wireshark) (0) | 2022.03.26 |