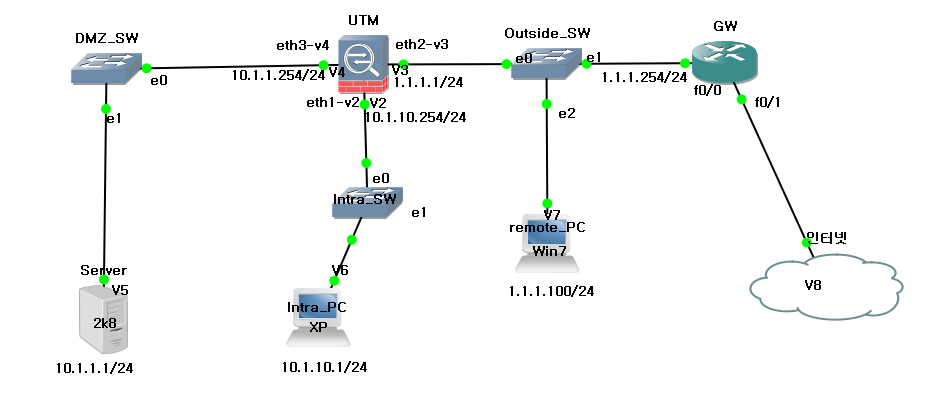

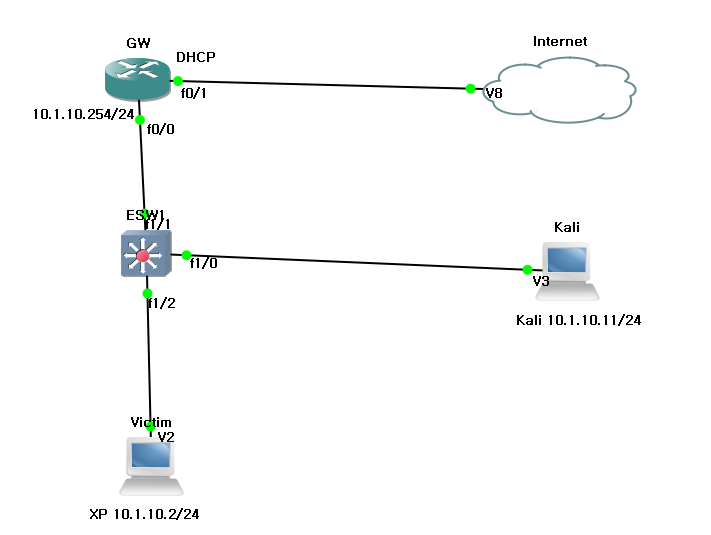

DNS Spoofing 공격 대상에게 전달되는 DNS IP 주소를 조작하거나 DNS 서버의 캐시 정보를 조작하여 희생자가 의도하지 않은 주소로 접속하게 만드는 공격 Topology IP주소를 토폴로지와 같이 설정을 했고 GW에 MAC Address를 바꿔 공격후 확인이 쉽게 만들었다. VictimPC의 DNS Cache를 공격했다는 가정하에 실습을 진행했다 (ipconfig /dnsflush) Cache가 존재할 경우 DNS서버를 거치지 않고 바로 Web서버로 접속하기 때문에 공격이 안통한다. Kali - Web 서버 Kali로 접속했을떄 웹 사이트를 열기 위해 apache2 서버를 열어준다. VictimPC - Web 접속 확인 타겟PC에서 Kali의 IP로 접속하면 위와 같은 창이 실행된다. Kali..